Horarios

(Aquí enlaces a las entradas de horarios)

Temas

Plataformas

Curso 2

Sistemas y Redes- Servidor DHCP

- Servicio VPN

- Microsoft Exchange

- Servidores DNS

- Sincronización

- iTalc

- Ejercicios Postfix

- Ejercicios de web server

- Webalizer

- CMS y Cron

- Un servidor web con varios dominios

- Migración de gestor de contenidos

- Firewall

- Dominios

- Sistemas RAID

- Seguridad en redes Wifi

- Atacando una máquina

- Sticky keys - Fallo de seguridad

- Seguridad pendiente

- Keyloger

- Clasificación de malware

- Video-Vigilancia en Windows

- Seguridad Física

- Criptología

Curso 1

- Apuntes

- Teoría Backups

- Backups en Windows

- Backups en Linux

- Windows Server 2k8

- Servidor de Correo

- Servidor Samba

- Servidor FTP

- Servidor proxy

- Instalar Wordpress

- Posicionamiento Web

- Bases de datos

- XML

Entretenimiento

Más

(Al acabar podriamos seguir compartiendo informacion que aprendamos) ...Archivo histórico

Sectarios

Etiquetas

administracion de bases de datos

bases de datos

blog

bucles

cms

colores

Copias de seguridad

correo

cortafuegos

Counter

curso 1

curso 2

dhcp

dominios

encriptación

enlaces de apuntes

exchange

firewall

FTP

fun

hack

horario

html

indexación

inyeccion sql

italc

joomla

Juegos

keyloger

linux

malware

marcas

moodlemoot

MSSQL

MYSQL

ONG

php

postfix

presentación

prestashop

proxy

proyecto

raid

redes y sistemas

Seguridad

server

sincronizacion

sql

Strike

video-vigilancia

vpn

web

wifi

windows

martes, 20 de diciembre de 2011

Atacando una maquina

Todo lo que espliquemos aquí tiene como objetivo saber prevenirnos de ataques a sistemas.

1. Un ubuntu con vulnerabilidades.

2. Un backtrack.

usuario: root

Password: toor

Con #startx podemos iniciar el entorno gráfico.

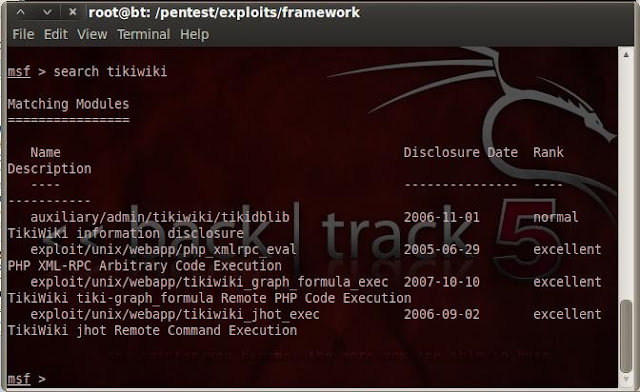

En la consola realizamos una búsqueda acerca de la plataforma entre las herramientas que dispone metaexploit contra tikiwiki con el siguiente comando #search tikiwiki

Una vez vemos las herramientas de las que disponemos haremos un "#use HERRAMIENTA" para lanzar la herramienta que deseamos usar. Con "#show options" podremos ver los parámetros que tiene el exploit. Entonces tendremos que asignarles valores a los párametros por medio del "#SET".

Una vez establecemos los parámetros obligatorios como vemos en pantalla por medio del comando "#exploit" lanzamos a ejecutar el exploit que hemos configurado contra el tikiwiki. Obtendremos los datos de conexión con la base de datos a través de la vulnerabilidad de la web TIKIWIKI.

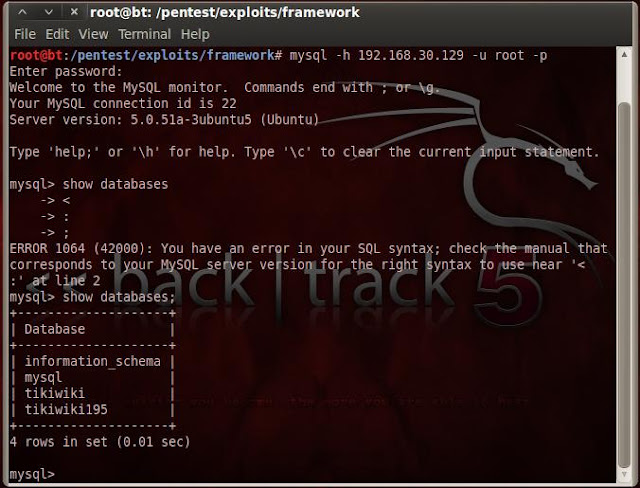

Después del ataque nos hemos hecho con los datos de acceso a la mysql. Al comenzar el ejercicio vimos que puertos estaban abiertos y descubrimos que el mysql estaba activo de manera que probamos a conectarnos por consola. Como tenemos los datos de administrador tenemos barra libre, ahora solo tendríamos que buscar información.

Entramos en "tikiwiki195", buscamos la base de datos de usuarios y tratamos de extraer el nombre de usuario y la contraseña.

Una vez hecho esto podemos probar a logear en la web con esos datos (usuario: admin, contraseña: admin). Al conectarnos hemos cambiado la pass por de "admin" a "root" por que nos lo exigía la plataforma.

Para poder volver a la consola de los exploits y seguir buscando exploits que lanzar escribiremos el comando "#back".

Mediante una vulnerabilidad en alguno de los servicios intentaremos llegar al fichero "/etc/passwd". De esta manera conociendo los nombres de usuario nos será mas facil sacar las contraseñas puesto que la mitad del trabajo estará hecha. En este caso lo hacemos mediante otro exploit para tikiwiki que navega por el servidor aprobechandose de una vulnerabilidad relacionada con el PHP.

Una vez hecho esto trataremos de sacar la contraseña de alguno de los usuarios por fuerza bruta. Escogeremos un usuario que aparente tener poderes de administrador y control por consola de la máquina. En este caso escogemos "msfadmin".

En la consola de los exploits buscamos un exploit para ssh, para tratar a través de alguno de averiguar la contraseña por fuerza bruta. Seleccionamos uno que trate de hacer login, lo lanzamos y le damos el nombre de usuario elegido como pista para sacar el resto de la información.

Una vez hecho esto solo tendremos que conectarnos a la máquina mediante SSH y probar el resultado.

Otra forma de sacar contraseñas pro fuerza bruta puede ser usar herramientas como John the ripper o Medusa, en este caso lo haremos con medusa.

Para lanzar medusa debemos especificarle la dirección de la máquina a atacar, el servicio a través el cual queremos entrar por la fuerza (el módulo), el usuario o lista de usuarios, la lista de contraseñas y como opción adicional y con la que nos ha bastado especificar que prueba con la cuenta sin password o con el mismo nombre de usuario como contraseña.

Ubicación

Tenemos dos maquinas virtuales:1. Un ubuntu con vulnerabilidades.

2. Un backtrack.

usuario: root

Password: toor

Con #startx podemos iniciar el entorno gráfico.

Escaneando la red, investigando a la victima

Lo primero que debemos de averiguar es la IP de la maquina que deseamos atacar. Para ello comenzaremos por instalar por ejemplo el HangryIpScanner para poder detectarla. Si no disponemos de HangryIpScanner BackTrack nos proporciona una utilidad en "Aplicaciones/BackTrack/Information Gathering/Network Analisis/Network Scanners" y seleccionamos la herramienta "autoscan".

Una vez hemos identificado la IP de la maquina que queremos atacar.

Ahora necesitaremos saber que puertos están abiertos para saber por donde podemos atacar a la máquina. Esto lo podemos hacer mediante el comando nmap, por ejemplo: "nmap -sT 192.168.30.129".

Como se ve en la imagen, este comando nos devuelve los puertos abiertos de la máquina y el servicio al cual esta reservado ese puerto.

Destripando su servicio Web

El puerto más fácil de probar es el 80 (http) y podemos comenzar por tratar de navegar por el (web). Haciendo esto podemos saber si el servicio web esta en marcha.

En la terminal de backtrack, en "/pentest/web/dirbuster" ejecutamos "java -jar Dir........jar". Se abrirá una ventana:

Aquí tendremos que seleccionar la direccion de la maquina a atacar (http://192.168.30.129:80/), poner el tipo de escaneo (automatico) y seleccionar una lista de diccionario para que se use durante el ataque. Una vez hecho esto podemos comenzar con el scanneo.

Seleccionar una plataforma Web como puerta vulnerable

Gracias al escaneo descubrimos plataformas web dentro de su servidor y podemos navegar por ellas. Entre ellas una plataforma llamada tikiwiki en su version 1.9.5. Sabiendo esto, buscaremos vulnerabilidades sobre esa versión de esa plataforma web por ejemplo en http://www.exploit-db.com/.

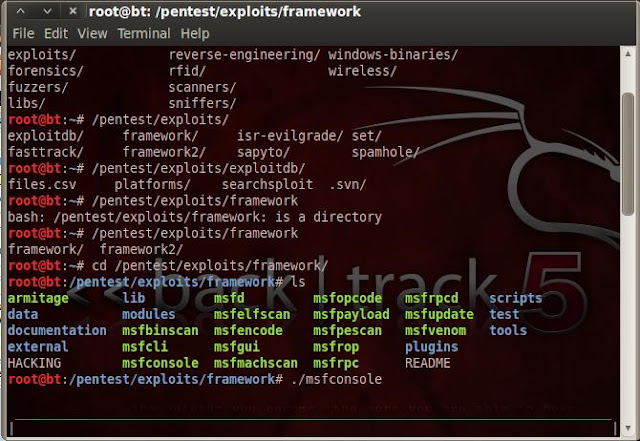

Tambien podemos googlear esa versión de esa plataforma para ver si por google se comenta algo acerca de esta. De todas formas, usaremos el metaexploit para averiguar si tenemos herramientas concretas para atacar a esa plataforma. Vamos a la carpeta de la herramienta y ejecutamos la consola exploit.

La herramienta para entrar: El exploit

Para mantener los exploits actualizados ejecutaremos el comando "#svn update"La consola la ejecutamos mediante #./msfconsole

Entrando por la puerta grande a la base de datos

En la consola realizamos una búsqueda acerca de la plataforma entre las herramientas que dispone metaexploit contra tikiwiki con el siguiente comando #search tikiwiki

Una vez vemos las herramientas de las que disponemos haremos un "#use HERRAMIENTA" para lanzar la herramienta que deseamos usar. Con "#show options" podremos ver los parámetros que tiene el exploit. Entonces tendremos que asignarles valores a los párametros por medio del "#SET".

Una vez establecemos los parámetros obligatorios como vemos en pantalla por medio del comando "#exploit" lanzamos a ejecutar el exploit que hemos configurado contra el tikiwiki. Obtendremos los datos de conexión con la base de datos a través de la vulnerabilidad de la web TIKIWIKI.

Después del ataque nos hemos hecho con los datos de acceso a la mysql. Al comenzar el ejercicio vimos que puertos estaban abiertos y descubrimos que el mysql estaba activo de manera que probamos a conectarnos por consola. Como tenemos los datos de administrador tenemos barra libre, ahora solo tendríamos que buscar información.

Revisando la base de datos

Entramos en "tikiwiki195", buscamos la base de datos de usuarios y tratamos de extraer el nombre de usuario y la contraseña.

Una vez hecho esto podemos probar a logear en la web con esos datos (usuario: admin, contraseña: admin). Al conectarnos hemos cambiado la pass por de "admin" a "root" por que nos lo exigía la plataforma.

Para poder volver a la consola de los exploits y seguir buscando exploits que lanzar escribiremos el comando "#back".

Rastreando los usuarios en el sistema de la víctima

Mediante una vulnerabilidad en alguno de los servicios intentaremos llegar al fichero "/etc/passwd". De esta manera conociendo los nombres de usuario nos será mas facil sacar las contraseñas puesto que la mitad del trabajo estará hecha. En este caso lo hacemos mediante otro exploit para tikiwiki que navega por el servidor aprobechandose de una vulnerabilidad relacionada con el PHP.

Una vez hecho esto trataremos de sacar la contraseña de alguno de los usuarios por fuerza bruta. Escogeremos un usuario que aparente tener poderes de administrador y control por consola de la máquina. En este caso escogemos "msfadmin".

Sacando la contraseña por fuerza bruta mediante exploits

En la consola de los exploits buscamos un exploit para ssh, para tratar a través de alguno de averiguar la contraseña por fuerza bruta. Seleccionamos uno que trate de hacer login, lo lanzamos y le damos el nombre de usuario elegido como pista para sacar el resto de la información.

Una vez hecho esto solo tendremos que conectarnos a la máquina mediante SSH y probar el resultado.

Sacando la contraseña por fuerza bruta mediante Medusa

Otra forma de sacar contraseñas pro fuerza bruta puede ser usar herramientas como John the ripper o Medusa, en este caso lo haremos con medusa.

Para lanzar medusa debemos especificarle la dirección de la máquina a atacar, el servicio a través el cual queremos entrar por la fuerza (el módulo), el usuario o lista de usuarios, la lista de contraseñas y como opción adicional y con la que nos ha bastado especificar que prueba con la cuenta sin password o con el mismo nombre de usuario como contraseña.

lunes, 12 de diciembre de 2011

Ejercicios de Post Fix

1. Crear varios usuarios y asignarles tres departamentos

Primer paso

creamos usuarios con el siguiente comando: adduser

Segundo paso iremos al fichero de /etc/aliases y añadiremos los departamentos con la siguiente sintaxis

-departamento1:usario1,usuario2,usuario3

-departamento2:alu01

2.Pueden ser los emails redirigidos a una cuenta externa de nuestro servidor?

Si.

Deberemos crear en el home de usuario un fichero llamado ".forward". En este fichero escribiremos la dirección a donde queremos redirigir el correo de dicho usuario.

3.Que habraia que hacer para que si queremos que todo el trafico de un usuario se redirigiera a una cuenta externa, por ejemplo por que dicho empleado esta de vacaciones? ¿habria posibilidad de que lo recibiera en los dos buzones: la cuenta del servidor pox fix actual ademas de la cuenta externa?

cuando este de vacaciones el farword incluiremos la cuenta ajena y la interna, llegando el correo a los dos buzones

4.Como se podria crear una respuesta automatica?

Creando en el directorio personal un fichero llamado ".vacation" en el que guardaremos el texto de respuesta

5. Antiviruses para posfix

un antivirus que podria ser clamav, mailscanner

6. Antispam

spamassassin

7.Diferencias entre antispam de servidor y de cliente

la diferencia es que uno sucede a nivel de servicio y el otro en el cliente de correo. No es redundante pues si un mail mal intencionado pasa por el servidor sin ser detectado aún puede ser detectado al llegar al cliente.

8. Tipos de mensajes devueltos por el servidor

Son mensajes para notificar al emisor de errores y causas de estos cuando se trata de enviar un correo.

9.Que puede significar el siguiente fichero main.cf

# que permite las conexiones de las redes

smtpd_client_restrictions = permit_mynetworrk,

# son las que rechazamos

reject_rbl_client relays.ordb.org,

#

reject_rbl_client sbl.apmhaus.org,.

# permite todo lo que haya en mynetwork pero rechaza todo lo que haya en las listas de las direcciones despues de reject_rbl_client

permit

10. Que son las listas blancas? Como podriamo aplicarlo en postfix?

son una lista de direcciones tanto de dominio como de maquina a las que permitimos usar nuestro servicio.A todo aquel que incluyamos en nuestras listas blancas se le admitira aunque aparezca en alguna lista negra.

Para aplicarlo tendriamos que crear un fichero con las direcciones que permitiremos en todos los casos. Luego solo tendriamos que hacer referencia a esta desde la directiva smtpd_client_restrictions igual que con permit_mynetworks.

11. listas grises

son un medio de proteccion contra spam. Funciona de forma transparente al usuario.

Sucede cuando un servidor de correo envia un mail a otro y la direccion del emisor no se encuentra en las listas negras o blancas del receptor. En ese momento el receptor rechaza ese correo y notifica al emisor que vuelva a intentar enviarlo, por ejemplo dentro de 10 minutos.

Esto nos protege contra los servidores de spam ya que estos nunca intentaran reenviar un mail a la misma direecion.

12. Enviar correo y recibir la respuesta en otra cuenta

Hay un parametro que se llama reply to (Disponible casi siempre en local, en cliente web pocas veces).

Se cambiara la configuracion de la cuenta dependiendo del programa la configuracion puede ser diferente.

13. Ver la cola de envio de correo del servidor.

Si nos conectamos por terminal podemos consultar la cola de envio de nuestra cuenta por medio del comando "mailq".

14. Donde puedo encontrar ...

-Historial de mensajes enviados: El historial esta /var/log/mail.log (los antiguos se enumeran y se comprimen)

-Errores: esta en /var/log/mail.err (los antiguos se enumeran y se comprimen).

Servicios de correos mail

-Squirrelmail

-Roundcube

15. Los relays

Los dominios que incluyas aquí podrán enviar (esta opcion es solo de envio) mails a través del servidor. Importante tenerlo bien controlado por los spammers.

16. ¿Como consultar si aparezco en listas negras?

Primer paso

creamos usuarios con el siguiente comando: adduser

Segundo paso iremos al fichero de /etc/aliases y añadiremos los departamentos con la siguiente sintaxis

-departamento1:usario1,usuario2,usuario3

-departamento2:alu01

2.Pueden ser los emails redirigidos a una cuenta externa de nuestro servidor?

Si.

Deberemos crear en el home de usuario un fichero llamado ".forward". En este fichero escribiremos la dirección a donde queremos redirigir el correo de dicho usuario.

3.Que habraia que hacer para que si queremos que todo el trafico de un usuario se redirigiera a una cuenta externa, por ejemplo por que dicho empleado esta de vacaciones? ¿habria posibilidad de que lo recibiera en los dos buzones: la cuenta del servidor pox fix actual ademas de la cuenta externa?

cuando este de vacaciones el farword incluiremos la cuenta ajena y la interna, llegando el correo a los dos buzones

4.Como se podria crear una respuesta automatica?

Creando en el directorio personal un fichero llamado ".vacation" en el que guardaremos el texto de respuesta

5. Antiviruses para posfix

un antivirus que podria ser clamav, mailscanner

6. Antispam

spamassassin

7.Diferencias entre antispam de servidor y de cliente

la diferencia es que uno sucede a nivel de servicio y el otro en el cliente de correo. No es redundante pues si un mail mal intencionado pasa por el servidor sin ser detectado aún puede ser detectado al llegar al cliente.

8. Tipos de mensajes devueltos por el servidor

Son mensajes para notificar al emisor de errores y causas de estos cuando se trata de enviar un correo.

9.Que puede significar el siguiente fichero main.cf

# que permite las conexiones de las redes

smtpd_client_restrictions = permit_mynetworrk,

# son las que rechazamos

reject_rbl_client relays.ordb.org,

#

reject_rbl_client sbl.apmhaus.org,.

# permite todo lo que haya en mynetwork pero rechaza todo lo que haya en las listas de las direcciones despues de reject_rbl_client

permit

10. Que son las listas blancas? Como podriamo aplicarlo en postfix?

son una lista de direcciones tanto de dominio como de maquina a las que permitimos usar nuestro servicio.A todo aquel que incluyamos en nuestras listas blancas se le admitira aunque aparezca en alguna lista negra.

Para aplicarlo tendriamos que crear un fichero con las direcciones que permitiremos en todos los casos. Luego solo tendriamos que hacer referencia a esta desde la directiva smtpd_client_restrictions igual que con permit_mynetworks.

11. listas grises

son un medio de proteccion contra spam. Funciona de forma transparente al usuario.

Sucede cuando un servidor de correo envia un mail a otro y la direccion del emisor no se encuentra en las listas negras o blancas del receptor. En ese momento el receptor rechaza ese correo y notifica al emisor que vuelva a intentar enviarlo, por ejemplo dentro de 10 minutos.

Esto nos protege contra los servidores de spam ya que estos nunca intentaran reenviar un mail a la misma direecion.

12. Enviar correo y recibir la respuesta en otra cuenta

Hay un parametro que se llama reply to (Disponible casi siempre en local, en cliente web pocas veces).

Se cambiara la configuracion de la cuenta dependiendo del programa la configuracion puede ser diferente.

13. Ver la cola de envio de correo del servidor.

Si nos conectamos por terminal podemos consultar la cola de envio de nuestra cuenta por medio del comando "mailq".

14. Donde puedo encontrar ...

-Historial de mensajes enviados: El historial esta /var/log/mail.log (los antiguos se enumeran y se comprimen)

-Errores: esta en /var/log/mail.err (los antiguos se enumeran y se comprimen).

15. Si quisieramos un web mail para el correo de nuestra empresa, ¿ qué software instalarias? ¿hay mas de una posibilidad?

Servicios de correos mail

-Squirrelmail

-Roundcube

15. Los relays

Los dominios que incluyas aquí podrán enviar (esta opcion es solo de envio) mails a través del servidor. Importante tenerlo bien controlado por los spammers.

16. ¿Como consultar si aparezco en listas negras?

Suscribirse a:

Comentarios (Atom)

Contra la ley Sinde

¿Estas en desacuerdo con la ley sinde? No permitas que coarten tu libertad.

Bájame

Bájame

Top Resumenes

-

Antes de empezar decidimos los usuarios que vamos a tener para evitar problemas con las pruebas: azur gaytan rodriguez pikabea leanos a...

-

La red privada virtual nos permitiría acceder a servicios internos de una red local sin estar en ella físicamente. Todo esto se realiza a t...

-

Servidor primerio de DNS es el que gestiona el dominio, quien lo resuelve realmente. Servidores raiz son .com, .es , .info etc. TTL: Un...

-

El DHCP es un servicio de asignación automatica de IP y sirve para dar servicio a los equipos que tengan su tarjeta de red asignadas como au...

-

Pure Sync (Windows) Esta aplicación nos permite sincronizar directorios en Windows. Si preparamos una sincronización con el asistente nos ...